python中eval函数,python中eval什么意思?

python中eval函数目录

python中eval函数

在Python中,`eval()`函数是一个内置函数,用于执行一个字符串表达式,并返回表达式的值。它可以将字符串作为Python表达式进行求值,并返回结果。

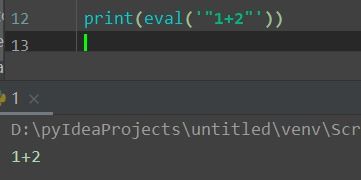

使用`eval()`函数时,需要将字符串表达式放在引号中传递给`eval()`函数。例如:

```python

result = eval(表达式

需要注意的是,`eval()`函数可以执行任何Python表达式,包括可能对系统造成危害的代码。因此,在使用`eval()`函数时需要谨慎,确保传入的字符串是安全的,避免执行恶意代码。

另外,如果你只是想将字符串转换为Python对象,而不是执行表达式,可以使用`ast.literal_eval()`函数,它更加安全,只能解析Python字面量结构。收到你的喜欢啦收到你的喜欢啦

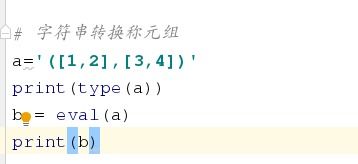

python中eval什么意思?

eval是Python的一个内置函数,这个函数的作用是,返回传入字符串的表达式的结果。

即变量赋值时,等号右边的表示是写成字符串的格式,返回值就是这个表达式的结果。

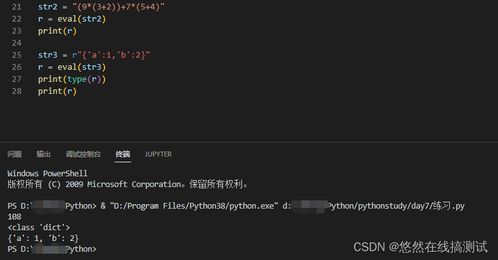

eval()函数用来执行一个字符串表达式,并返回表达式的值,还可以把字符串转化为list、tuple、dict。

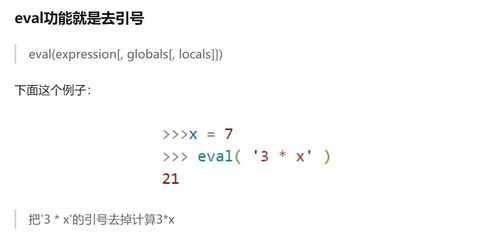

eval函数的语法:eval(expression[,globals[,locals]])。

扩展资料:

如果eval函数在执行时遇到错误,则抛出异常给调用者;类似的函数是loadcode,loadcode并不立即执行代码,而是返回一个函数对象。

并且loadcode支持路径参数,eval并不支持,eval并不支持代码中的return语句,而是将代码作为表达式直接计算出结果。

例如:

var d = eval("({name:chentong})")

alert(d.name);

参考资料来源:

python当中的eval()函数是起什么作业的

eval函数将字符串当成有效Python表达式来求值,并返回计算结果

例子

x=0

l='x+1'

print(eval(l))结果是1

eval在python中的用法

探索Python中eval的用法

在Python中有一种内置函数叫做eval,它可以将字符串转换为可执行的Python代码。

eval()函数可以很有用,但也有潜在的危险。

本文将探索eval在Python中的用法及其潜在风险。

eval的基础用法

eval函数的基本语法:

eval(expression[, globals[, locals]])

其中,expression是需要转换为Python代码的字符串,globals和locals分别是全局和局部变量的命名空间。

如果没有提供globals和locals,eval将使用当前执行命令的命名空间。

下面是一个使用eval函数的简单例子:

result = eval(2 + 3)

在这个例子中,字符串2 + 3被转换为可执行的Python代码,并且将结果赋值给result变量。

result的值为5。

eval的高级用法

eval可以执行任意的Python代码,这意味着你可以使用它来执行定义在字符串中的函数、类等等。

下面是一个使用eval定义函数的例子:

function_str = "def add(a, b): return a + b"

eval(function_str)

result = add(2, 3)

在这个例子中,我们首先定义了一个函数字符串function_str,然后使用eval将其转换为可执行的Python代码。

然后,我们调用add函数并将2和3作为参数传递给它。

result的值为5。

这是一个简单的例子,但你可以使用eval来执行任何可执行的Python代码。

这对于动态生成代码非常有用,但也有潜在的安全隐患,因为eval允许执行任意代码。

eval的潜在风险

如果你不小心使用eval,那么它将会成为一个安全漏洞。

因为eval允许执行任意Python代码,如果你将未知的代码作为expression参数传递给eval,那么你的程序将容易受到恶意攻击。

攻击者可以使用eval来执行恶意代码,导致你的程序受到损坏或极其危险的安全漏洞。

为了避免eval的潜在风险,请始终检查expression参数是否是你预期的输入。

如果可能,应该使用其它更安全的方法实现你的代码需求。

结论

在Python中,eval是一种有用的内置函数。

它可以将字符串转换为可执行的Python代码,这对于动态生成代码非常有用。

但eval也有潜在的安全风险。

如果你不小心使用它,那么它将会成为一个安全漏洞。

因此,你应该始终检查expression参数是否是你预期的输入,并尽可能避免使用eval进行动态代码生成。

(随机推荐阅读本站500篇优秀文章点击前往:500篇优秀随机文章)